정보보호병 면접은 국가관하고 기술면접 두가지 분류로 나뉘는데 일단 기술쪽을 열심히 해가야하는 그런 느낌이었습니다.

그렇게 최대한 기술면접 관련 질문들 정리하고 들어갔습니다.

실제 나왔던 면접 질문 모음

자기소개

저는 ~~대학교 2학년 컴퓨터공학부 재학중인 ~~입니다. 저는 23년 oa와 전공분야 관련하여 자격증을 취득하였는데 oa에서는 itq 워드프로세서 사무자동화산업기사 컴퓨터활용능력 1급을 취득하였고 전공쪽으로는 네트워크관리사 2급 정보처리기사 sqld를 순서대로 취득하였습니다.

이 과정에서 네트워크과 데이터베이스를 다시금 공부하며 정보보호에 관심이 갔던거 같습니다.

//자기소개에선 그냥 자격증 어필하고 공부한 방향성 정도 얘기하고 괜찮았습니다.

Q1. 혹시 프로젝트나 이때까지 한 일 말씀해주세요.

arpspoofing에 대한 실습을 해본적이 있는데 vmware에 kali linux를 설치하여 (버벅거림) 두 pc간의 패킷을 탈취하여 (버벅거림) fragrouter -B1 명령어를 통해 패킷을 제대로 포워딩 시킨 경험이 있습니다.

//여기까지가 첫 실수

또한 저는 포너블 분야에 버퍼오버플로우를 실습해본적이 있는데 c언어의 memcpy함수를 통해 cmd를 실행시키는 쉘코드를 만들어 오버플로우를 일으킨뒤 cmd가 작동하도록 해본 경험이 있습니다.

//동어반복이 좀 보인다

Q2. 그럼 지금까지의 경험상 어떤 공격이 가장 위협적일거 같아요?

음.. (약간 당황)dnsspoofing이라 생각합니다. 먼저 arpspoofing을 전제로 공격대상의 웹사이트 요청이 들어오면 공격자가 원하는 ip로 유도하는 공격인데 클론사이트를 이용해 id와 pw를 탈취하면 큰 문제가 될것입니다.

//이때는 순간 당황했어서 생각나는 취약점중 하나를 그냥 막 집어서 얘기했습니다.

Q3. 방화벽과 ids/ips의 차이점은?

일단 방화벽의 검사영역은 네트워크 계층부터 전송계층이고, 검사는 패킷의 헤더만 검사하게됩니다. 또한 ip/port 기반으로 차단합니다.

반면 ids/ips는 검사영역이 네트워크계층부터 응용계층이고 ip패킷 아.. 음(이때 말 조금 절었음) 패킷의 헤더뿐만 아니라 페이로드 내의 데이터까지 검사하게 됩니다.

결과적으로 방화벽이 외부에 위치하고 ids/ips가 내부에 위치하게 됩니다.

//여기서 좀 길게 말한 감이 있는데 검사영역을 말하지 않았던게 나은거 같습니다.

//그리고 한번 절었지만 다시 가다듬고 얘기했습니다.

Q4. 대칭키와 공개키의 차이는 무엇인가요?

대칭키는 암호화키와 복호화키가 동일한 방식인 반면 공개키는 암호화키와 복호화키가 다른 특징을 가집니다. 공개키의 예시로는 RSA와 ECC가 있습니다.

//양호

Q5. 그럼 공개키의 장점이 뭘까요?

음 잘 모르겠습니다.

//당황해서 생각이 안났습니다.

//정보처리기사 공부할 때 키 분배에 용이하다. 가 떠올랐었는데 정확히 공개키의 장점인지 구분이 안가서 모르겠다고 답했습니다. (다음 기수 지원자는 대칭키, 공개키의 장점 따로 외워가는게 좋을거 같습니다.)

Q6. SSO가 무엇을 의미하나요?

한번 로그인하게되먼 다시 id나 pw를 입력하지 않아도 되는 기술입니다.

//양호 이건 사실 새로운 질문이었는데 알고 있었기에 다행히 잘 말했습니다.

Q7. 한미연합에 대해 어떻게 생각하나요?

현재 북한과 휴전상태에 있는데 국방력을 증진할 수 있는 가장 좋은 기회라고 생각합니다. 국방력 1위인 미국과 함께한다면 버팀목이 되어줄거 같습니다.

//양호

Q8. 한미연합으로 미국이 얻는 이득이 뭔가요?

중국에 대한 견제라고 생각합니다. 이전 중국은 북한과 협력하여 625당시 남침을 한 전적이 있고 이념상으로도 한국과 미국 그리고 중국과 북한은 큰 차이가 있다고 생각합니다.

//양호

정확히 이렇게 면접이 끝났습니다.

결과는 버벅거림 2, 당황 1, 말 절은거 1, 꼬리질문 1개 답변을 못했어서 조금 걱정했는데 그래도 다른 점수에서 채워지는 부분도 있다 싶어서 괜찮게 생각했던거 같습니다.

결과적으로는 4위로 합격하게 되었습니다.

2024.05.15 추가)

제가 기훈단 성적 기준 199등을 하여 보호병 내 기훈단 성적으로 1등이어서 특학 수료할때 최종 3등으로 수료했습니다.

최종 등수는 보호병의 경우 면접등수 70% + 기훈단등수 15% + 특학등수 15%해서 들어갑니다

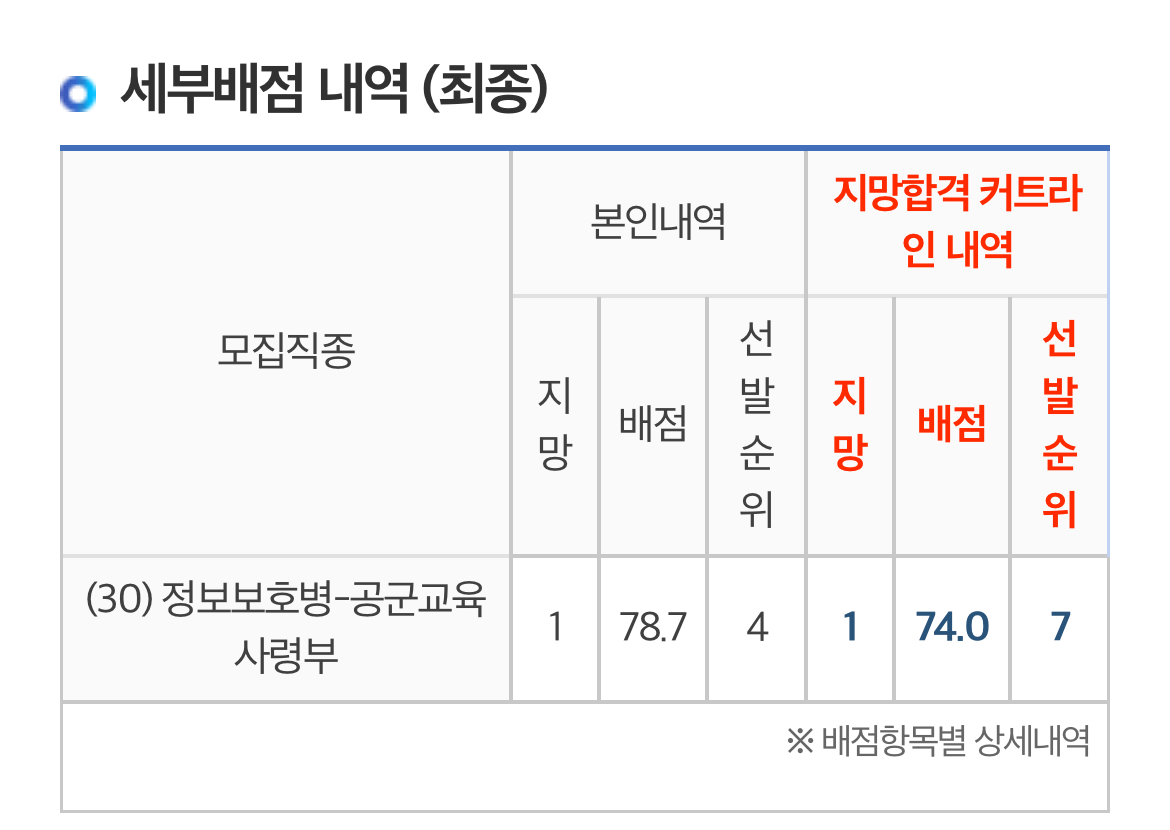

아마 세부적으로는 전공(24.7)+자격(28)+교육사항(5)+면접(21)=78.7 이렇게 나온 것 같습니다.

//면접에서는 표현력 -2점(IDS/IPS와 방화벽 차이 설명)

//지식관련 -2점(대칭키 공개키 관련 꼬리질문) 으로 4점이 까였다고 생각합니다.

//교육사항은 24.7+28+25(면접만점 가정)를 해도 78.7이 나오지 않기에 점수가 들어갔다는 것을 짐작할 수 있었습니다.

면접 관련 준비했던 질문 모음

-> 최대한 다른 모든 블로그에 있는 것들을 모아서 정리했고, 그 이외에도 어떤 분이 이전 DOS 개념이 나왔다고 하여 추가적으로 정리한 뒤 예상되는 것들도 모았었습니다.

//물론 이건 공군 정보보호병 면접 기준으로 육군, 해군 관련 면접 질문은 제외했습니다.

개인적인 정보는 최대한 빼고 글을 썼으나, 있다면 지우고 본인의 답변을 만들어서 외우면 될 것 같습니다.

+혹시나 잘못된 점이나 오타가 있다면 알아서 수정해서 써주시면 좋겠습니다.

자기소개?

왜 정보보호병에 지원했는지?

주야가 바뀔 수 있는데 괜찮나?

정보보호병, 정보체계관리단의 업무가 무엇인지 아는지?

-> 부대 내에서 발생하는 사이버 보안 관련 관제 및 대응으로 알고 있습니다.

국가안보

6.25가 어떻게 일어났나?

-> 1950년 6월 25일 새벽 북한의 남침으로 일어나게되었고 1953년 7월 27일에 휴전했습니다.

군대의 존재이유?

-> 국민을 지키기 위해서 필요하다고 생각합니다.

주한미군에 대해 어떻게 생각하는가?

-> 국방력을 증진하기위해 가장 좋은 방법이라고 생각합니다. 현재 국방력 1위와 함께한다는것은 북한과의 휴전상태에서 버팀목이 되어줄 수 있을 것입니다.

한미동맹 관계에서 미국이 얻는 이득은?

-> 미국이 얻을 수 있는 이득으로는 중국에 대한 견제라고 생각합니다. 중국과 북한은 이전 협력하여 6.25에 남침을 시도한 전적이 있고 이념상으로도 공산주의 국가인 북한과 중국 그리고 민주주의 국가인 한국과 미국은 차이가 있다고 생각합니다.

한미연합이 국내외에 끼친 영향은?

-> 국내에서는 한국군의 현대화에 기여했다고 생각하고 미국 수출입 관련하여 경제적 이익을 얻는다고 생각합니다.

-> 국외에서는 북한의 견제로 동북아시아 지역의 안정화에 영향을 주었다고 생각합니다.

우리의 주적은 누구인가? 이유는?

-> 북한이라고 생각합니다. 6.25전쟁 이후로도 현재까지 여러차례 핵실험으로 도발을 해왔기 때문입니다.

팀원간 마찰 발생시 해결방안은?

-> 팀원간 마찰 발생시 저는 문제에 대해 정리할 시간을 가진 뒤 최대한 대화로 해결할 것 같습니다.

-> 만약 그래도 해결되지 않는다면 상급자를 불러 어느정도 중재를 부탁할 것 같습니다.

팀에서 낙오자 발생시 해결방안은?

-> 어떠한 부분에서 문제가 발생했는지 확인하고, 일단 미흡한 부분의 중심적인 업무에 해당하는 곳부터 다시 알려줄 것 같습니다.

만약 본인이 마찰이 발생하면 어떻게 할 것인가?

-> 개인적으로 어느 부분에서 마찰이 생겼는지 확인하고 저 또한 고쳐나가야할 부분은 바로잡아야한다고 생각합니다.

최근에 한 봉사활동에 대해 말해보세요.

왜 공군에 지원하였나요?

-> 타군에 비해 선진 병영이 이루어지며, 능력을 통해 어느정도 자대에 대한 선택권을 가질 수 있다는 것도 메리트로 느껴졌습니다.

상관이 부적절한 지시를 내렸을때 어떻게 대처 할 것인가요?

-> 저라면 또 다른 상관에게 조언을 구할 것 같습니다.

-> 또한, 군인의 신분임에도 부당한 지시는 거부할 수 있는 것으로 알고 있습니다.

사이버 보안과 정보 보안의 차이점은?

-> 정보보안은 물리, 인적, 사이버 등의 위협으로의 보호이고, 사이버보안은 사이버 공격으로부터의 정보보호를 목표로합니다.

TCP와 UDP의 차이점은?

-> tcp는 3-handshake를 통해 신뢰성 통신을 하고, udp는 비신뢰성 통신을 한다는 차이점이 있습니다.

-> tcp는 중요한 파일을 전송할때 사용되고, udp는 스트리밍과 같은 상황에 사용됩니다

UDP가 신뢰성있는 통신을 하려면?

-> 순서, 무결성, 도착 보장 세 가지를 보장하는 RUDP를 사용할 것 같습니다.

RDP란?

->원격 데스크톱 프로토콜로 멀리 떨어진 PC에서 GUI로 다른 컴퓨터에 원격으로 접속할 수 있도록 마이크로소프트에서 개발했습니다.

//TeamViewer

DDOS란?

->봇넷을 이용하여 네트워크에 대량의 트래픽을 전송하는 공격입니다.

----예상-----

DOS

-> 시스템의 자원을 부족하게 해 사용하지 못하게 하는 공격입니다.

DOS종류

-> SYN 플러딩: SYN 패킷을 대량으로 전송합니다.

-> Ping of Death: ICMP 패킷을 정상적인 크기보다 크게 전송합니다.

-> Smurf: 출발지 주소를 공격대상으로 정해 네트워크 전체에 ECHO 패킷을 보냅니다.

-> 티어드롭: IP패킷의 재조합 과정에서 잘못된 Fragment Offset으로 문제가 발생하도록 합니다.

-> 랜드 어택: 출발지와 목적지를 같은 IP로 만들어보내도록합니다.

DDOS종류

-> 과도한 HTTP GET 메시지를 전송하는 HTTP GET 플러딩이 있고,

-> HTTP 헤더의 끝을 의미하는 개행문자를 보내지 않는 저역대 공격인 Slowloris가 있습니다.

DRDOS

-> 서버역할을 할 수 있는 단말 장비까지 공격기기로 이용하는 공격입니다.

교착상태

-> 프로세스가 더 이상 진행되지 않고 자원을 무한정 대기하는 상태입니다.

-> 발생조건으로는 상호배제, 점유와 대기, 비선점, 환형 대기가 있습니다.

-------------

Snort 사용 경험이 있나요?

-> 네 공격자의 pc에서 hping3으로 icmp flood 패킷을 보낸 후 snort로 룰 헤더를 적용한 뒤 alert로 패킷을 기록한걸 본적이 있습니다.

서버나 네트워크 장비를 다루어 본적이 있나요?

-> 서버는 다루어본적이 있습니다. 개인적으로 AWS 서버를 대여해 아파치로 간단한 웹서버를 구현해본 경험이 있습니다.

-> 장비는 다루어본적이 없지만, 패킷트레이서나 gns 툴을 이용하여 라우터에 대한 실습을 진행해본적이 있습니다.

정보보호 3요소

기밀성, 무결성, 가용성

무결성의 의미(중요)

-> 정보가 변조 혹은 변질되지 않았는지를 의미합니다, (인가된 사람만이 정보를 수정하는 것을 말합니다.)

------예측-----

기밀성의 의미

-> 인가된 사용자만이 정보를 열람할 수 있는 것을 말합니다.

가용성의 의미

-> 인가된 사람이 정보가 필요할 때 사용할 수 있게 하는 것을 말합니다, (반대로 인가되지 않은 사람이 정보를 삭제할 수 없도록 해야하며 만약을 위해 백업을 해둬야합니다.)

-----------

방화벽과 IPS의 차이?

방화벽(FW: Firewall)

검사영역: OSI 7계층의 네트워크 계층부터 전송 계층까지가 검사영역입니다.

검사방법: IDS/IPS와 다르게 패킷의 헤더만 검사하며, 외부의 패킷을 IP/Port 기반으로 차단을 수행합니다.

위치: 따라서 외부에서 들어오는 패킷을 검사하게 되며, 내부 공격에 취약합니다.

IDS(침입탐지 시스템)/IPS(침입방지 시스템)

검사영역: OSI 7계층의 네트워크 계층부터 응용 계층까지가 검사영역입니다.

검사방법: 패킷의 헤더부터 페이로드 내의 데이터까지 전부 검사합니다.

위치: 따라서 방화벽 내부에 위치합니다.

IDS와 IPS의 차이?

-> IDS는 침입을 탐지하는 기능만 수행하지만 IPS는 침입을 탐지한후 차단기능까지 수행하게 됩니다.

IDS와 IPS를 왜 같이 사용하는가?

-> 오탐을 막기 위해서입니다.

+상식

IPS는 snort라는 툴을 이용해 rule header를 지정하여 구현이 가능한걸로 알고 있습니다.

최근에는 FW, IDS, IPS가 합쳐진 UTM이란 장비를 사용합니다.

네트워크보안

IP Spoofing

-> 3handshake를 이용하여 client의 ip로 위장하여 syn패킷을 서버는 syn+ack패킷 그리고 다시 syn패킷을 주고받아 클라이언트인 것처럼 ip주소를 속여서 접속하는 공격입니다.

NAC이란?

-> 네트워크 접근 제어로 MAC주소를 통해 내부망에 접근하는 이용자에게 권한을 주는 것으로 알고 있습니다.

ARP Spoofing

-> 내부망에서 상대의 패킷을 중간에서 가로채는 중간자 공격 기법으로

-> 상대에게 "게이트웨이의 ip주소"와 "공격자의 mac 주소가 담긴 arp 메시지"를 발송하면 상대방은 공격자를 게이트웨이로 인식하게 되고 공격자에게 패킷을 전송하게 되는 기법

//arpwatch

-------예상-------

DNS Spoofing

-> 피해자의 웹사이트 요청을 공격자가 가로채어 원하는 IP주소로 유도하게끔 하는 공격입니다.

------------------

스니핑

-> 네트워크상에서 자신이 아닌 다른 상대방의 패킷 교환을 엿보는 것을 의미합니다.

스푸핑

-> 공격자가 네트워크 상에서 다른 사용자나 장치로 가장하는 행위를 의미합니다.

시스템보안

브루트 포스 공격

-> 브루트 포스는 모든 가능한 경우의 수를 시도해보는 공격 방식입니다.

-> 하지만, 시간과 자원이 많이 소모되는 단점이 있습니다.

//툴: Kali의 존 더 리퍼

딕셔너리 공격

-> 비밀번호로 사용할 만한 암호를 사전으로 만들어 반복 대입하는 것입니다.

디렉터리 스캐닝 공격

-> 웹 서버 등에서 서버 내부 파일 및 디렉토리의 경로를 수집하기 위한 공격입니다.

//툴: Kali의 Dirbuster

리눅스와 유닉스 차이점

-> 리눅스는 오픈소스 운영체제이고, 유닉스는 독점 운영체제입니다.

리눅스 프로세스를 중지하는 명령어

-> kill -9 pid

프로세서 스케줄링 알고리즘

-> 선점: RR, SRT

-> 비선점: FCFS, SJF

공개키와 대칭키의 차이

->대칭키는 암호화와 복호화키가 동일한 반면, 공개키는 비대칭키로 암호화와 복호화 키가 다른 방식을 말합니다.

//대칭키: DES, AES 등/ 공개키(비대칭키): RSA, ECC 등

RSA와 ECC

-> RSA는 큰 수를 소인수분해하기 어렵다는데서 기인한 알고리즘입니다.

-> ECC는 타원곡선 이론에 기반한 알고리즘입니다.

리눅스 사용 경험이 있나요?

-> CentOS를 사용해본 경험이 있고, Kali Linux도 조금 사용해보았습니다.

패킷 분석 경험이 있나요?

-> WireShark를 통해 3handshake 과정을 확인해본적이 있습니다.

CAP와 CSP의 차이점은?

-> CAP는 리소스 엑세스 권한 제어 보안 프레임워크이고,

-> CSP는 XSS나 코드 인젝션을 막기 위한 컴퓨터 보안 표준입니다.

무슨언어를 다뤄봤나요?

포너블 분야에서 취약점이 있는 함수로는 무엇이 있나요?

-> gets, scanf, fgets, fread 등이 있는것으로 알고 있습니다.

웹보안

XSS(크로스 사이트 스크립팅)

->공격자가 악의적으로 웹 사이트에 스크립트를 삽입하는 공격 기법으로 쿠키값이나 개인정보를 특정 사이트/DB에 전송하게 합니다.

-Reflected (XSS)

-> 공격자가 URL과 같은 곳에 악의적인 스크립트를 삽입하고 전달하게 되면 스크립트가 실행되는 취약점입니다.

//대비 방법으로는 참조문자, 특수문자 사용못하게하면 될 것 같습니다.

-Stored (XSS)

-> 공격자가 게시판등과 같은 곳에 스크립트를 삽입하고 저장하면 다른 사용자가 해당 게시글을 확인할 때 삽입된 스크립트가 실행되는 취약점입니다.

CSRF

-> XSS와 기본적인 내용은 동일하지만, 공격자가 피해자를 원하는 작동을 실행하도록 합니다.

-> 공격자는 스크립트를 실행한 사용자의 권한으로 서버의 모든 기능에 대해 서비스를 요청할 수 있습니다.

CSRF와 SSRF의 차이점?

-> CSRF는 클라이언트 측에서 위조된 요청을 보내도록 하지만, SSRF는 서버측에서 위조된 요청을 보내도록 합니다.

File Download 취약점

-> Directory(File) Traversial로 알고 있습니다. 웹 서버에 있는 파일을 다운로드할 수 있을 때 파일의 경로를 조작하여 내부 데이터를 다운을 받을 수 있는 취약점이 있습니다.

XSS와 CSRF의 차이

-> "XSS와 CSRF는 악의적으로 스크립트를 삽입하는건 동일하나, XSS는 사용자의 개인정보를 공격자의 사이트나 DB로 전송하게되고, CSRF는 사용자에게 공격자가 원하는 작동을 실행하도록 합니다."

SQL Injection

-> 공격자가 악의적으로 만든 명령어나 쿼리문의 일부분이 인터프리터로 보내질 때 발생하는데,

-> 이로인해, 권한없이 데이터에 접근할 수 있습니다.

-> OWASP TOP 10에 항상 포함되어 있기 때문에, 가장 신경써야될 위협이라고 생각합니다.

-> 방어법: 입력 값에 대해 검증로직 사용하여 특수문자를 제거하여 방어할 수 있습니다.

파일업로드의 취약점을 막는 방법은 무엇이 있나요?

-> 먼저 확장자 검사를 통해 특정 확장자를 막는 방법이 있고, url요청으로 접근 불가한 위치에 저장하는 방법이 있습니다.

http와 https의 차이에 대해 설명하세요.

-> https는 tls/ssl 인증서를 사용해 데이터를 암호화하여 전송하는 것으로 알고 있습니다.

-> 포트번호로는 http는 80번 https는 443번을 이용합니다.

//sslstrip

프록시 툴 사용경험 있나요?

-> 버프스위트가 있는 것으로 알고 있는데 사용한 경험은 없습니다..

리눅스에서 종료와 재시작 명령어

-> halt, reboot으로 알고 있고 init 0과 init 6또한 종료와 재시작 명령어입니다.

SIM이 뭔가요?

->보안 정보 관리를 의미하며, 보안 장치 이벤트의 로그 수집을 자동화하는 소프트웨어입니다.

TCPdump가 뭔가요?

-> 조건을 만족시키는 패킷들의 헤더를 출력하는 리눅스 프로그램입니다.

화이트박스와 블랙박스 테스트

-> 화이트박스 테스트는 소스코드 형태로 내부 논리구조를 분석하지만, 블랙박스 테스트는 인터페이스로, 입력값과 출력값을 통해 외부에 대한 분석을 합니다.

OSI 7계층(통신이 일어나는 과정을 7단계로 구분)

물리 계층 - 허브, 리피터 - 데이터를 전송합니다. - 비트

->X.25, X.21

데이터링크 계층 - 브리지, 스위치 - 에러검출/재전송/흐름제어를 수행합니다. - 프레임

->Ethernet, HDLC, PPP

네트워크 계층 - 라우터, L3스위치 - 데이터를 목적지까지 가장 안전하고 빠르게 전달하는 기능(라우팅)을 합니다. - 패킷

->IP, IPsec, ICMP, IGMP, ARP, RIP, BGP

전송 계층 - L4스위치 - 종단간 신뢰성있는 통신 서비스를 제공합니다. - 세그먼트

->TCP, UDP, OSPF

세션 계층 - 통신 중 연결이 끊어지지 않도록 유지시켜주는 역할 수행 - 메시지

->NetBIOS

표현 계층 - 전송하는 데이터의 표현방식을 결정(압축, 암호화에 해당하고 확장자와 관련) - 메시지

->ASCII, JPEG, MPEG

응용 계층 - 일반적인 응용서비스를 수행 - 메시지

->HTTP(80), SMTP(25, 송신), SSH(22), FTP(20), Telnet(23), DNS(53), POP3(110), IMAP(143, 수신만)

프로젝트 경험과 개인적으로 하고 있는 것?

'군관련' 카테고리의 다른 글

| 공군 정보보호병 856기 2차관련 세부점수 (0) | 2024.01.24 |

|---|---|

| 공군 정보보호병 856기 1차합격 (1) | 2024.01.24 |